在云中安全开发软件应用程序的 5 种方法

您从事软件应用程序开发吗?安全测试是确保您的最终产品不充满威胁行为者可以利用的漏洞的关键部分。通过测试,您可以识别安全漏洞(然后显然要处理它们),并帮助确保您的应用程序处理的任何敏感数据保持安全。

那么,如何在实践中融入安全测试呢?我们将在本文中介绍如何做到这一点(以及一些潜在的障碍)。

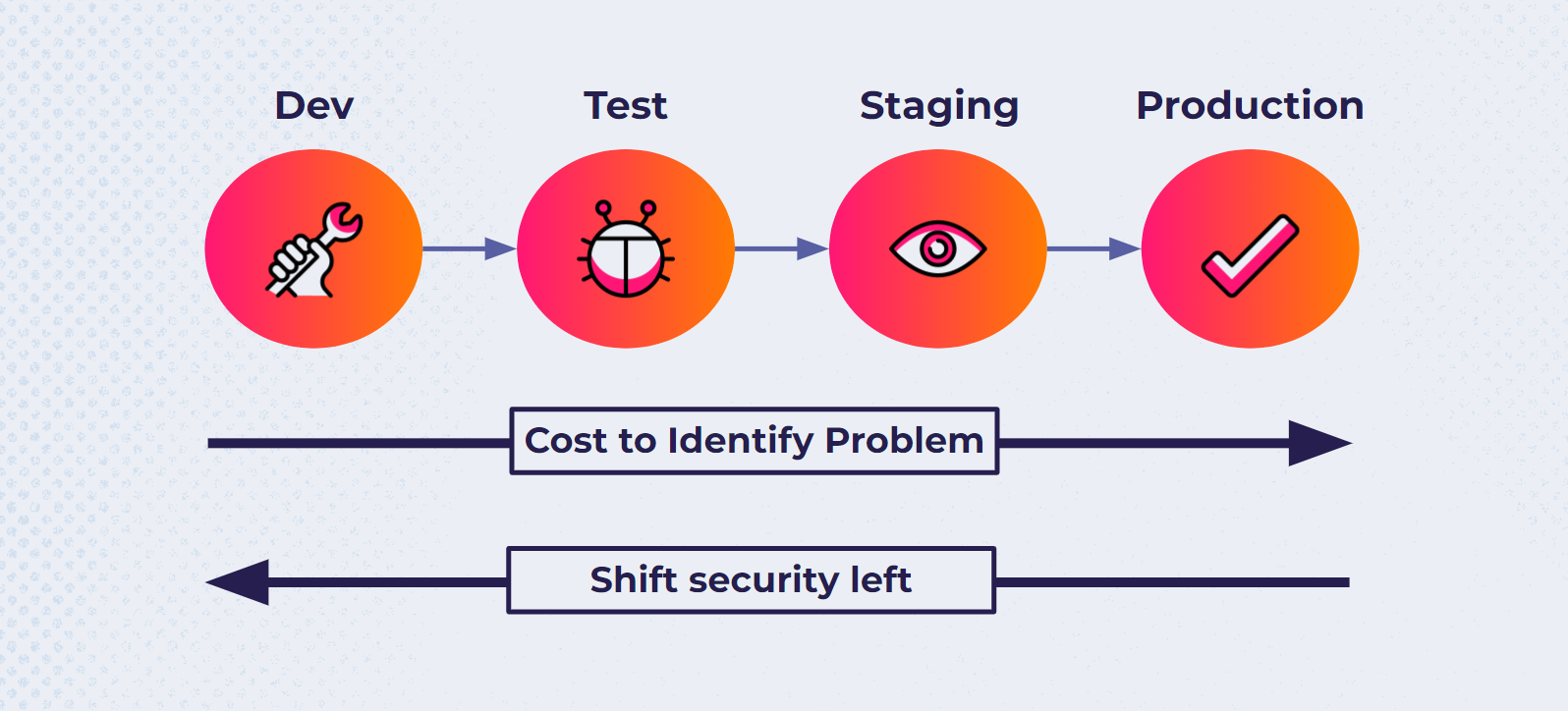

1.“左移”以保护你的应用

组织采用安全测试的一种方式是采用DevSecOps 方法,将安全测试和实践纳入其软件开发流程。这被称为“左移”,可以帮助减少查找和识别问题所需的成本和时间。

听起来很合理,对吧?确实如此,但这种转变也会带来挑战。它通常需要完全重构现有的软件开发流程以适应安全测试。您还必须为正在开发的应用程序选择正确的安全测试技术——在这种情况下,一刀切并不适合所有情况——如果您的开发是基于云的,那么选择正确的方法尤其重要。

2. 手动代码审查?没办法!改用 SAST

没有什么比手动检查每一行源代码、寻找一些隐藏的安全问题更乏味和耗时的了。你的眼睛干涩,你的头脑麻木,每一行代码都变得模糊不清。如果你的组织从事快速开发和部署软件的业务,那么暂停整个过程来检查代码根本不可行。

那么,如果手动代码审查不行,您如何进行分析源代码的白盒安全测试?答案是静态应用程序安全测试 (SAST)。SAST 提供了一种自动化源代码分析并在早期开发中快速发现安全漏洞的方法。

一款云原生 SAST 工具是 Amazon CodeGuru,它使用机器学习来检测应用程序源代码中 OWASP Top 10 列表中列出的安全漏洞。此外,Amazon CodeGuru 的审阅者组件会分析源代码并根据 AWS 安全最佳实践提供建议。

使用 SAST 工具有助于加快代码分析速度,并使组织能够快速安全地进行部署。是的,鱼与熊掌兼得!

3. 使用 SCA 处理 Jenga 依赖关系塔

您有依赖关系。不是情感依赖,而是第三方软件依赖(好吧,两者都有可能,但我们在这里不展开)。毕竟,开发人员经常需要利用第三方软件来节省编码时间并避免重复劳动。第三方依赖是自然的副产品。

这些依赖项的问题在于,当第三方软件中存在安全漏洞时,这意味着您也容易受到攻击。就像积木塔一样,您可能位于堆栈的顶部,但如果人们开始破坏堆栈的底部(您的第三方软件),那么一切都可能崩溃。

那么,如果第三方软件依赖性几乎是必然的,您如何保护您的软件?

软件组合分析 (SCA) 使组织能够分析应用程序的第三方依赖项是否存在常见漏洞和暴露 (CVE)。这些公开披露的安全漏洞通常是潜在威胁行为者的目标,他们积极寻求利用这些漏洞进行网络安全攻击。

Google Cloud Build 是一项云原生服务,提供用于扫描容器映像的 SCA 功能。Cloud Build 的 Security Insights 会显示与容器相关的安全信息,例如当前的 CVE、基于通用漏洞评分系统 (CVSS) 评分的漏洞严重性以及应用使用的软件依赖项的 SLSA 评级。

4. 使用 DAST 进行无源代码黑盒测试

一旦您的组织拥有了应用的运行版本,您可能希望开始使用动态应用安全测试 (DAST) 测试该正在运行的应用。这种类型的黑盒安全测试不需要访问软件应用程序的源代码;相反,DAST 专注于测试应用程序的行为。

你为什么要这么做?这种形式的安全测试的目的是发现运行时或应用程序与外部组件交互时存在的动态安全问题。

OWASP 的 Zed Attack Proxy (ZAP) 是一款开源 DAST 工具,旨在通过自动执行 SQL 注入 (SQLi) 等 Web 应用攻击来测试应用的安全性。对于使用 GCP 的组织,Google Cloud Web Security Scanner 通常提供 DAST 功能,可扫描 GCP 托管的 Web 应用是否存在 SQLi 和跨站点脚本 (XSS) 等漏洞。

5. SAST 和 DAST:为什么不同时使用(IAST)?

交互式应用程序安全测试 (IAST) 利用基于代理的应用程序组件,将 SAST 和 DAST 结合在一起。这些代理实时监控应用程序,并分析外部黑盒测试如何导致应用程序在源代码级别运行。通过揭示应用程序如何解释和执行外部输入,此源代码检查可以对应用程序进行更深入的分析。

结论:继续前进并确保安全!

考虑到所有这些安全测试方法,您可以通过保护软件开发流程来增强组织的能力。但是,如果您想了解更多信息,为什么不查看我的课程“云 DevSecOps 简介”?在其中,我解释了如何使用 DevSecOps 方法“左移”。它包括用于执行安全测试的演示和动手实验室。

免责声明:本内容来源于第三方作者授权、网友推荐或互联网整理,旨在为广大用户提供学习与参考之用。所有文本和图片版权归原创网站或作者本人所有,其观点并不代表本站立场。如有任何版权侵犯或转载不当之情况,请与我们取得联系,我们将尽快进行相关处理与修改。感谢您的理解与支持!

请先 登录后发表评论 ~